行业现状

大部分油田企业在自动化网络与办公网之间使用传统防火墙进行隔离,或利用一些三层交换机的安全策略进行网络隔离和保护;但是由于业务需求和工作的便捷性,防火墙策略基本都是全开的或没有严格的访问控制,让整个控制网络暴露在办公网中。

在监测计算机上安装了必要的杀毒软件防止一些恶意软件和病毒木马的入侵,但因为局域网限制病毒库得不到及时更新,并且存在误杀、混杀的情况,对病毒木马的防护也相当脆弱。

风险分析

很多作业区生产网以星型网络架构模式,通过光缆及无线 Mesh 等方式互联。在整个网络中主要存在以下问题:

1. 生产网和办公网没有有效的网络隔离措施。

2. 同一条链路上同时有生产流量和视频监控流量,没有做严格区分。

3. 当前有部分链路采用无线 Mesh 方式互联,加密方式相对简单,不排除恶意接入工业网,以 工业网为跳板,对办公数据进行窃取。

4. 在整个网络中,只划分了两个地址段(生产网,办公网), 所有站点处于同一个广播域,没有有效遏制网络风暴的措施。

5. 网络设备、工业自动化设备在任一点只要能接入网络,就可以对其进行维护,缺少管控和审计。

6. 工业网相对是一个开放式的网络,当前线路部署在作业区,缺少网络接入控制。

解决方案

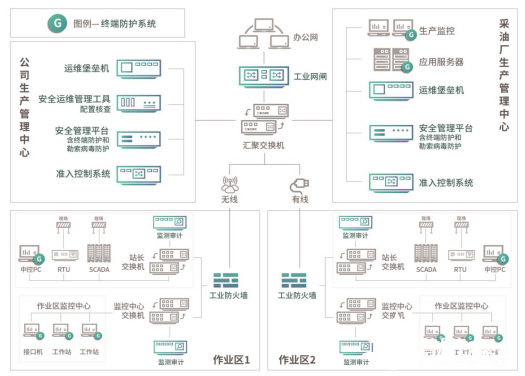

1、入侵防范&监测审计

在作业区、战场的工控网络中旁路部署工控安全监测审计系统,对网络内传输的流量进行字段级解析,建立协议基线、流量基线、链路基线;对异常操作、非法入侵、执行恶意代码等行为进行事中告警、事后审计。

2、边界防护

在作业区部署工控防火墙,实现区域边界防护;在控制网和办公网间部署工业隔离网闸,实现不同安全域间的隔离。

3、运维管控

在采油厂或作业区的生产管理中心部署运维堡垒机,实现设备远程运维操作的全面审计和行为管控,满足远程运维管控要求。

4、终端防护

在站场、生产管理中心的操作员站、工程师站、服务器上部署终端防护系统客户端(也可单机部署),实现终端安全加固、进程白名单管控和USB移动介质管控。

5、安全管理中心

在采油厂或作业区的生产管理中心部署工控安全管理平台,对安全设备、网络设备、主机设备的日志和告警进行归一化采集、关联分析,展现安全态势和预警,全面提升安全防护效率和安全管理能力。

方案优势

1、合规性

满足《网络安全法》框架下关键信息基础设施保护制度要求、网络安全等级保护制度要求、网络与信息安全信息通报制度要求。

2、技术与管理并重

安全不是单纯的技术问题,需要在采用安全技术和产品的同时,重视安全管理,不断完善各类安全管理规章制度和操作规程,全面提高安全管理水平。

3、可视化

实现工控网络资产的可视化管理,动态识别非法接入设备,直观展示工控网络安全威胁。

4、全面防护

从网络、终端、通信、数据、运维、管理等多个层面提供完整的安全防护与管理手段,实现工控网络全面的安全保护。

5、最小干扰

所有安全组件均采用非侵入式安全监测与防护工作方式,可确保将设备对工控网络的干扰降低到最低。

6、多工业协议支持

支持常见工控协议:S7、Modbus、OPC、IEC61850、IEC101/102/103/104、DLT645、BacNet、CDT、CIP、DNP3、MMS、ProfiNet、EIP 等 50 多种工业协议的深度解析。解析深度可以达到功能码、寄存器、读写属性、甚至读写数据的阈值,同时还支持私有协议的定制开发。